Настройка SPF, DKIM, DMARC

SPF-запись

SPF-запись защищает от подделки вашего домена и позволяет предотвратить попадание в спам писем, отправленных с ваших адресов. SPF настраивается для адреса, используемого в envelope-from (SMTP конверте). Подробнее об SPF-записи вы можете прочитать здесь. Для того, чтобы узнать о распространённых заблуждениях относительно SPF и часто встречающихся ошибках при её настройке, прочтите нашу статью.

Чтобы настроить SPF-запись:

- Перейдите на сайт провайдера, у которого находится DNS-зона управления вашим доменом;

- Введите логин и пароль для входа в «Панель управления»;

- Перейдите в раздел управления DNS-зонами необходимого домена;

- Добавьте новую ТХТ-запись. Пример такой записи: "v=spf1 ip4:165.165.165.0/24 ip4:136.136.136.0/20 a mx ~all"

Некоторые провайдеры ставят кавычки для SPF-записи самостоятельно, поэтому вы можете уточнить необходимость кавычек у вашего хостинг-провайдера или поступить по аналогии с другими ТХТ-записями домена, если они присутствуют.

Если вы не знаете, где находятся настройки SPF-записи у вашего провайдера, воспользуйтесь инструкциями для пользователей biz.mail.ru. Не забудьте заменить содержимое TXT-записи на актуальное для вас.

Постмастер проверяет наличие SPF-записи раз в неделю.

DKIM-подпись

DKIM-подпись позволяет подтвердить, что адрес, указанный в поле «От кого», является реальным адресом отправителя письма, а также повышает «доставляемость» писем. Подробнее о DKIM вы можете прочитать здесь.

Чтобы настроить DKIM-подпись:

1. Сгенерируйте ключевую пару DKIM (приватный и публичный ключи).

|

Генерация пары ключей с использованием OpenSSL |

Генерация пары ключей с использованием OpenDKIM |

|

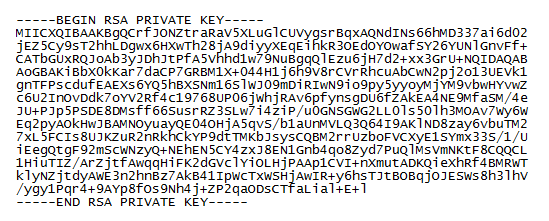

Для генерации приватного ключа в командной строке введите: openssl genrsa -out privatekey.pem 1024, где «privatekey.pem» — файл приватного ключа, «1024» — длина ключа. Пример результата:

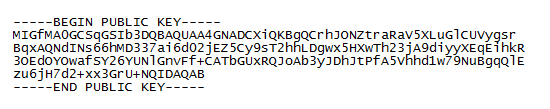

Для генерации публичного ключа введите команду: openssl rsa -pubout -in privatekey.pem -out publickey.pem, где «publickey.pem» — файл публичного ключа Пример результата:

|

Для генерации ключей используйте команду opendkim-genkey -d example.ru -s mail, где «example.ru» — ваш домен, «mail» — селектор. При этом в текущей директории будут созданы файлы mail.private с приватным ключом и mail.txt с готовым публичным ключом в формате DNS-записи. |

2. Поместите приватный ключ в файл в директории с ограниченным доступом на вашем отправляющем сервере. Обратите внимание, почтовый сервер должен иметь доступ к этому файлу.

3. Включите поддержку DKIM в вашем почтовом сервере. В некоторых серверах поддержка встроена, в некоторых может быть реализована с помощью бесплатных программ.

4. Перейдите на сайт провайдера, у которого находится DNS-зона управления вашим доменом.

5. Введите логин и пароль для входа в «Панель управления».

6. Перейдите в раздел управления DNS-зонами домена.

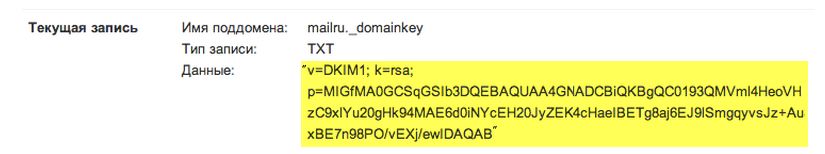

7. Добавьте новую ТХТ-запись, указав в теге "p" сгенерированный публичный ключ. Помните, что время обновления записи может занимать до 48 часов. Пример TXT-записи:

8. Некоторые регистраторы ставят кавычки для TXT (SPF и DKIM)-записи самостоятельно, поэтому для надежности впишите или скопируйте ее так, как представлено в инструкции — с кавычками.

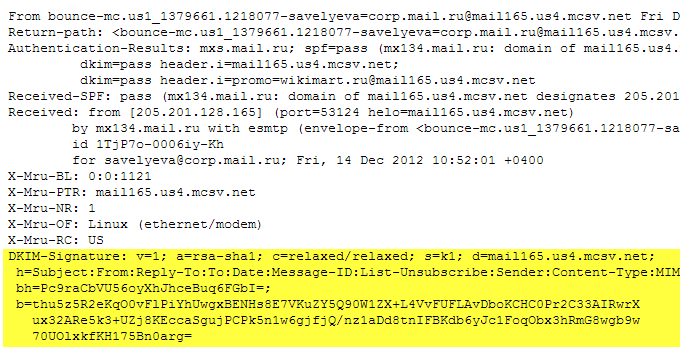

Корректность настройки подписи DKIM можно узнать по наличию подписи DKIM-Signature в заголовках письма, а также строчке dkim=pass в заголовке "Authentication-Results".

Пример DKIM-подписи в заголовках письма:

В DKIM-подписи параметр [d] должен совпадать с именем вашего домена, по которому вы хотите просматривать статистику в Постмастере Mail.ru.

Если вы не знаете, как устанавливать подпись в письмо, обратитесь к своему системному администратору или в службу поддержки вашего хостинга.

Без DKIM-подписи просматривать статистику в Постмастере невозможно.

DMARC

DMARC (Domain-based Message Authentication, Reporting and Conformance) — это техническая спецификация, созданная группой организаций для борьбы со спамерами, подделывающими адреса отправителей.

Благодаря настройке DMARC владельцы доменов могут создавать правила обработки писем, которые поступили с доменов, не прошедших авторизацию. Воспользуйтесь нашей статьей для того, чтобы продумать все этапы настройки политики DMARC заранее.

Подготовка к настройке DMARC

Перед настройкой DMARC необходимо:

- Настроить SPF-запись;

- Настроить DKIM-подпись.

Это связано с тем, что технология DMARC использует данные средства. Если отправленное сообщение не прошло проверку DKIM и SPF, то оно не пройдет и DMARC. Если же сообщение успешно прошло хотя бы одну проверку (DKIM или SPF), то и проверку DMARC сообщение пройдет успешно.

Настройка DMARC

Чтобы настроить политику DMARC:

- Перейдите на сайт провайдера, у которого находится DNS-зона управления вашим доменом;

- Введите логин и пароль для входа в «Панель управления»;

- Перейдите в раздел управления DNS-зонами необходимого домена.

- Добавьте новую TXT-запись вида _dmarc.example.com (где вместо example.com должен быть ваш домен), соответствующую выбранной политике.

Пример записи: "v=DMARC1;p=none;rua=mailto:rua@example.com;ruf=mailto:ruf@example.com;fo=s"

Некоторые провайдеры ставят кавычки для TXT-записи самостоятельно. Вы можете уточнить необходимость кавычек у хостинг-провайдера или взять за образец другую ТХТ-запись домена, если она есть.

В TXT-записи можно использовать следующие теги:

|

Название тега |

Назначение |

Пример |

Требуется |

Дополнительно |

|---|---|---|---|---|

|

v |

Версия протокола |

v=DMARC1 |

да |

|

|

p |

Правила для домена |

p=reject |

да |

none — не принимать никаких действий quarantine — отправлять сообщения в спам reject — не принимать сообщения |

|

aspf |

Режим проверки соответствия для SPF-записей |

aspf=s |

нет |

r (relaxed) — разрешать частичные совпадения, s (strict) — разрешать только |

|

pct |

Сообщения, подлежащие фильтрации (в %) |

pct=40 |

нет |

|

|

sp |

Правила для субдоменов |

sp=reject |

нет |

none — не принимать никаких действий quarantine — отправлять сообщения в спам reject — не принимать сообщения |

|

rua |

Адрес для сводных отчетов |

rua=mailto:admin@test.ru |

нет |

Если вы хотите получать отчеты (rua) на домен, который отличается от домена DMARC, необходимо разместить TXT запись для почтового домена специального вида. Например, если домен с DMARC — example.com, а получать отчеты вы хотите на домен test.ru, необходимо в DNS домена test.ru добавить следующую TXT-запись: example.com._report._dmarc.test.ru со значением "v=DMARC1"

Примеры

- Отклонять все сообщения, не прошедшие проверку DMARC: "v=DMARC1; p=reject"

- Отклонять все сообщения, не прошедшие проверку DMARC, и отправлять все отчеты на ящик admin@test.ru: "v=DMARC1; p=reject; rua=mailto:admin@test.ru"

- 30% сообщений, которые приходят от вашего домена, но не проходят проверки DMARC, помещаются в карантин: "v=DMARC1; p=quarantine; pct=30"

Политика DMARC: "v=DMARC1; p=none" не защищает вас от спуфинга. Используйте ее только как промежуточный этап при настройке DMARC.